A ce qu'il parait, "Day 2 pluvieux, Day 2 heureux"....... bah on va être super heureux à en vomir partout, du coup, aujourd'hui, trop de bonheur......

Pour ceux qui se poseraient la question, non, on ne va même pas vomir partout suite à une soirée trop tardive et trop arrosée du coté de la place St Anne hier, même si, pour faire un minimum nos gars sociaux qui causent aux autres, nous avons trainé un peu dans ce quartier hier soir (mais seulement pour manger :-D ).

D'ailleurs, il y a eu plein de gens raisonnables (qui a dit "bah oui, y'a plein de nanas cette année" ? j'ai parfaitement entendu, attention !!!!!), manifestement, puisqu'à a peine 9h du matin, l'amphi tient un honorable 2/3 de taux de remplissage, salué par Céline qui remercie les courageux :-D

Présentation des résultats du challenge

Comme tous les ans depuis l'année dernière, il y a un challenge de sécurité proposé aux inscrits quelques mois avant le SSTIC, et un peu de temps pendant les 3 jours du SSTIC pour présenter le challenge et les vainqueurs.

Cette année, c'est une image de ROM d'un smartphone Android qui a subi les derniers outrages.......

D'abord, remise des prix aux différents vainqueurs (vitesse ou qualité de la réponse):

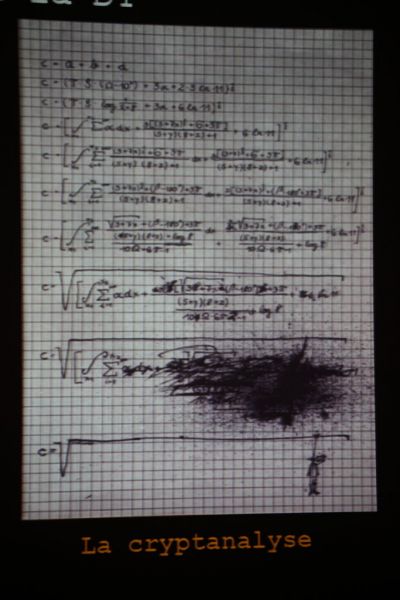

Ensuite, c'est Arno qui présente sa solution:

Jusqu'à Pohlig-Helmann, j'ai à peu près suivi.....malgré l'heure matinale...... l'attaque de la crypto, par contre, je crois que même avec 3 doubles expressos super serrés, mes cours de maths et de crypto sont trop loin....... Mais toutes les solutions seront présentées sur le site du SSTIC, avec plus de détails, en prime, allez voir ca par vous même !!!

Comme à chaque fois que je vois l'explication d'une solution à ce genre de challenges, une question reste en suspens: entre le gars qui a imaginé le truc et celui qui a trouvé la solution (parfois de manière super détournée), lequel est le plus inquiétant ?

Sécurité de la plate-forme d'exécution Java : limites et propositions d'améliorations

Bon...... il est même pas 10 heures, on sort à peine de l'excellente mais très dense explication d'Arno, on arrive sur un truc qui parle de Java...... Vous vous attendez vraiment à ce que je fasse un commentaire pertinent de cette conf ?

Ouf, de retour à temps pour la conclusion, j'en retiens que tout va bien, et que ce langage maintenu par SunOracle a un bon niveau de sécurité, qu'il faut cependant encore améliorer..... me sens mieux, de suite.....

Analyse de l'efficacité du service fourni par une IOMMU

En lisant le résumé sur le site du SSTIC, je comprends qu'on va nous expliquer qu'une IOMMU est une sorte de firewall anti firewire (oui, je schématise méga grave, voire téra grave si ca n'a pas été copyrighté par notre ami avocat d'hier après midi.....).

En pratique..... ca arrive aussi: des gens qui savent manifestement de quoi ils parlent, qui ont des trucs super techniques à dire, mais qui ne sont pas orateurs pour 2 centimes d'euro (pas de panique, les gars, ca se travaille, ca s'améliore !!!).

Du coup, j'essaie de vaguement suivre quand même, mais je reste surtout en attente de la conclusion: est-ce que ces IOMMUs permettent de protéger les machines contre les attaques par le bus DMA (firewire, etc...), ou devons nous toujours nous méfier comme de la peste d'un apparemment anodin périphérique branché sur notre ordi ?

En attendant la conclusion, on a droit à un beau remplissage en attendant que Mr Murphy quitte la salle...... combien de fois faudra-t-il le répéter: la seule précaution efficace pour éviter "l'effet démo", c'est tout simplement de ne SURTOUT PAS faire de démo !!!!!

La conclusion arrive quand même: ne branchez JAMAIS un IPod sur votre PC...... en même temps, j'aurais déjà pas eu cette idée avant......

Quelques éléments en matière de sécurité des cartes réseau

Le problème de fond est déjà connu: les cartes réseaux font des trucs dans notre dos..... et ces trucs ont été mis en place par des gens qui sont tout, sauf experts en sécurité et en crypto.

Nous avons donc droit à une présentation d'un cas particulier sur des cartes Broadcom, avec présentation des techniques censées assurer la sécurité du système, et, bien sur, comment les auteurs ont décidé d'attaquer ca pour le contourner....... à commencer par un traceur/débuggeur de carte réseau, tout simplement.

Au final, une démo d'attaque qui se conclut par "d'habitude ca marche"..... encore des victimes de Murphy..... vais finir par devoir faire une rump pour militer contre ca !!!!

Leur dernière démo fonctionne bien, cependant, et vient encore confirmer que même le matériel n'est pas forcément digne de confiance.........

Honeynet Project en 2010

Honnêtement, j'ai hésité à passer complètement sous silence cette présentation. Pas que je déteste l'auteur ou qu'elle soit pourrie (elle n'a d'ailleurs pas encore commencé), mais simplement parceque, la dernière fois que ca a parlé de honeypot sur ce blog, ca m'a valu des ....... complications........

En pratique, ca parle.... euh .... de théorie, en fait..... voire de franc-maçonnerie, presque, puisque c'est vraiment une présentation de l'organisation du projet, pour l'instant, avec de sombres histoires de "Chapitres" et de "Gouvernances"......

Pause déjeuner

Miaaaaam :-)

La sécurité des systèmes de vote

Et on repart,avec une conférence d'un consultant de chez Hervé.

Le sujet est clairement une question de fond, dans une république ou une démocratie (mais curieusement, pas forcément dans une république démocratique.......). En pratique, y'a quand même plus de shémas de fonctionnement logiques que de dumps ASM, juste après déjeuner, ca risque d'inciter à la digestion profonde du repas.....

Après un rapide tour d'horizon des problèmes des solutions actuelles, une proposition de solution est faite, qui permet à chaque electeur de pouvoir vérifier ultérieurement son vote, sans pour autant rendre son vote public.

J'aime beaucoup l'idée, mais les gens citoyens électeurs ont déjà du mal à se motiver pour aller voter, vont-ils en plus se re-motiver ultérieurement pour aller vérifier leur vote ?

Sachant que cette mécanique nécessite, pour être fiable, qu'une forte majorité des électeurs fassent ce genre de vérification (à moins que la peur du contrôle possible ne suffise à dissuader un éventuel candidat fraudeur ?).

En conclusion après les quelques questions qui ont pu être posées (pas de bol, j'ai pas pu faire à l'oral ma remarque du dessus), j'en conclus que ca aura une chance d'être fiable quand ma grand mêre saura récupérer 2 nombres aléatoires (dont le sien) et refaire chez elle le calcul de génération de sa "trace" à partir de ces deux nombres...... pourquoi j'ai comme un méchant doute ?

Applications Facebook : Quels Risques pour l'Entreprise ?

A priori, ca ne devrait pas parler des risques sur la productivité des employés sur leur temps de travail, mais bel et bien des risques de sécurité via facebook.....

Présentation très intéressante, y compris quelques anecdottes amusantes concernant l'étude, le déploiement de l'application test, etc.....

En résumé, c'est très facile de diffuser une application (surtout si on utilise des profils "de lancement" avec une photo aguichante, qui aide encore un peu plus pour se faire plein d'amis qu'on connait pas), pour peu qu'on ait une idée de "buzzé pour l'appli (le plus difficile, apparemment).... Et à partir de la, on peut facilement collecter des informations sur tous les gens qui auront installé l'appli en question.....

Bref, arrétez d'ajouter n'importe qui en ami, et arrétez de passer votre temps à installer des applications facebook (même si vous ne les utilisez pas, ca ne change rien).... ah, et arrétez de passer vos journées devant l'ordi, tout simplement, ou alors pour bosser, et commencez à vous recréer une vie IRL, tiens, ca vous apprendra !!!!!

Petite anecdote quand même à propos de cette conf.....

Pendant la conf, j'ai mis sur mon mur facebook le message suivant:

"En direct des SSTIC 2010: oubliez de suite la quasi totalité des applications tierces facebook, à commencer par les trucs genre "photo of the day"....."

La première réponse que j'ai eu, dans les 2 minutes (et, pour les personnes présentes dans l'amphi qui m'ont entendu poser la question, je confirme: c'est du vrai !!!), c'était ca:

"bah on fait quoi de nos journées alors ?"

Du coup, pour la solution "sensibiliser les utilisateurs", j'ai un gros doute, même après une discussion off line dans la foulée avec les auteurs de la conf......

Projet OpenBSC

Pour cette conf, y'a que le lien vers la pres sur le site du SSTIC qui est en francais, ca va demander un peu plus de concentration, donc..... heureusement qu'elle n'a pas été programmée le lendemain matin du social event ! :-)

Et ca cause GSM, donc (note pour ma soeur: on parle de ton téléphone portable, tu sais, le truc qui a maintenant un mode vibreur.......), en commencant par une présentation du contexte, de l'industrie du GSM, etc..... je sens que je vais me focaliser sur la fin de la conf, ou il va probablement faire plein de trucs méchants sur tout ca :-D

Le monde de la téléphonie GSM est donc une belle ile verte et chaude, habitée par des bisounours..... enfin, c'est la vision qu'en ont les opérateurs et constructeurs du domaine, apparemment..... Ca doit effectivement laisser plein de possibilités à des gens curieux..........

La suite de la présentation explique un peu plus précisément le projet OpenBSC, qui vise à fournir une implémentation OpenSource de tout ce bordel GSM (je vous résume comme j'ai compris :-) ), justement pour pouvoir faire mumuse, comprendre, expérimenter, tout ca, tout ca.....

Ahhhhh.... l'analyse d'un point de vue sécurité....... bah ca fait peur !!!!

Résumons:

- Chiffrement optionnel, et apparemment aucun moyen pour l'utilisateur de savoir s'il est activé ou pas

- le chiffrement est faible, de toutes facons, alors.....

- Super facile de se faire passer pour une borne d'un opérateur quelconque, et de demander au téléphone son petit nom, sa position GPS, ce qu'il a mangé le midi, tout ca.....

- plein de de téléphones se vautrent lamentablement (y'a des écrans bleus sur les smartphones windows ?) en recevant des paquets anormaux.

- y'a plein d'options obscures, mal/pas documentées dans les specs GSM, donc probablement plein de possibilités d'attaques sur des trucs peu/pas utilisés.

Bah voila, je suis rassuré, moi, d'un coup..... ou..... pas ?

Ca finit assez vite, faute de temps... eh oui, le comité de programme du SSTIC ne déconne pas:

Mais allez lire le papier quand il sera en ligne..... vraiment......

Rump session.... TBD

Bon... suivre les rumps, blogguer dessus et faire les photos en même temps, par expérience, c'est chaud..... et la petite 1/2 heure de pause est un peu juste pour se préparer psychologiquement à ce délicat exercice......

Bon, j'ai opté pour la solution "photos et récupération de tshirts de l'année dernière", même si la partie "récupération de tshirts" se fait parfois au péril de sa vie, vu la technique utilisée pour les envoyer aux personnes:

..............

Un peu plus tard, donc...... Ouaip, j'ai séché la fin du social event, j'ai fait l'impasse sur la fin de soirée rue St Anne, on vieillit, que voulez vous..... et faut dormir un peu pour assurer la route du retour demain......

Rump session, here it is

4 minutes par Rump, pas une seconde de plus, c'est la règle..... mais au vu des photos à portée de clavier, ma première version de blog "1 ligne par rump" est parfois en fait un peu juste.....

Revoyons donc la scène au ralenti:

Début de la rump session... Fin de suspense, le programme est annoncé (chouette, je peux vérifier que j'ai pompé intelligemment sur le blog de Sid hier pour les noms des rumps....):

Pendant ce temps, les orateurs sont au taquet, prets à bondir pour profiter au maximum de leurs précieuses 4 minutes......

Kesse SSTIC

27.... c'est le seul nombre que j'ai retenu de cette rump, faite par le bureau du STIC (non, j'ai pas oublié un "S", je parle de l'asso qui organise le SSTIC)...... 27, donc, le nombre de femmes inscrites (et présentes ?) au SSTIC cette année !!!!

Retex sur pentest Blackberry Enterprise Server

Sujet intéressant, mais pour être franc, j'ai pas accroché à la rump......

1,$s/blonde/geek/g

Un superbe dégommage en règle d'un Renaud en pleine forme, des rumps comme on aimerait en voire plus souvent :-)

Timing attack en pause café sur les cartes à puce pour machines automatiques

Ou comment avoir un café gratos à la machine à café super moderne qu'on utilise avec une carte et pas avec de la monnaie..... Dommage, j'ai pas repéré la marque de la machine, sinon j'aurais proposé de passer à ce modèle la au taf :-D

Analyse de mémoire flash de téléphone portable

Si j'ai bien compris, le but de cette rump était de montrer certaines limites de Photorec, pourtant un outil sympa, d'après les rumps des années précédentes :-D

Netglub, Really Open Source Information Gathering

Présentation super super rapide d'un outil de "data mining", extraction et gestion d'info (faut que j'arrête de pomper aussi directement sur le blog deSid, moi, ca va finir par se voir), avec en prime une interface qui n'a pas grand choseà envier aux meilleurs (?) films américains.....

Bubulle / Security Garden

2 projets de sites webs liés à la sécurité, qui devraient être mis en ligne la semaine prochaine. Ca vaudra le coup d'aller se ballader un peu sur ces sites, manifestement.

Challenge BOSS

Présentation d'un concours de stéganographie qui va avoir lieu cette année.

DESIIR

Euh .... un firewall USB qui permet de s'assurer qu'on ne fait transiter que du texte (limitation des caractères ASCII autorisés), si j'ai bien suivi. Surement super intéressant dans le cadre d'utilisation d'EDF, mais je vais encore attendre un peu avant de m'en acheter un.....

Fiabilisation d'outils

J'ai surtout retenu la phrase "AD, c'est la dechetterie du Système d'Information".....

ExeFilter contre les méchants PDF

En gros, c'est de la modification à la volée de tout ce qui est PDF, pour (essentiellement, mais pas seulement) désactiver tout ce qui est Javascript et qui sert à créer la foultitude de PDFs "offensifs" sur les outils Adobe (voire sur d'autres lecteurs PDF).

Weblogic for fun && profit

Euh..... j'arrête de recopier Sid, allez directement voir chez lui, j'ai décroché, sur celui la.......

Quand les intruseurs font du monitoring temps réel

En gros, l'idée est de ne plus faire QUE du pentest/audit d'intrusion à un instant T, mais de surveiller ca régulièrement..... Forcément, l'idée est pas con (y parait même que des sociétés locales ont existé sur cette idée, y'a longtemps.....), faudra voir ce que ca donne dans la vraie vie......

RDP 2 TCP

Ou comment faire passer ce qu'on veut comme flux réseau dès qu'on a un accès RDP sur une machine.

Pour une démo codée à l'arrache, on va pardonner l'effet Murphy en première tentative, surtout qu'ils sont revenus à la charge en fin de rumps pour montrer que ca marche, en fait.

Oracle a new hop

Ou comment transformer un Oracle en proxy HTTP (ou proxy de plein d'autres trucs, apparemment).

Eh, je viens de comprendre le jeu de mots dans le sujet de la rump !!! :-)

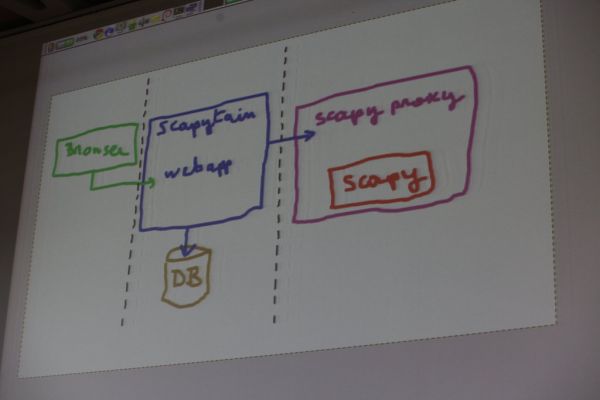

Scapytain

Je viens à peine de comprendre ce subtil jeu de mots, pour nommer un outil qui pilote (capitaine) des automatisations de scripts Scapy (quoi ? vous ne connaissez pas Scapy ? dehors !!!).

Mais c'est surement plus clair avec les slides de Phil:

A montrer à l'équipe de qualif dès lundi.....

Social event

Au Coq Hardi, comme l'année dernière. Sympa, spacieux, buffet dinatoire très bon.... Mais bon, maintenant qu'on connait la part du social event dans le budget SSTIC, encore heureux !!! :-D