SSTIC 2012, Day3

Par Vanhu le samedi, juin 9 2012, 14:34 - En direct de la ou je suis - Lien permanent

9h30 du mat...... déjà plusieurs personnes à attendre dehors quand on arrive, et le remplissage de l'amphi est très très honnête pour un lendemain matin de social event:

Source Address Validation Improvements (SAVI)

Bon, entre le sujet et le ton de voix du speaker, on s'en sort bien pour attaquer un vendredi matin..... réveil très progressif d'organisé, même, puisque les orgas prendront soin de lui filer un micro qui fonctionne vers la moitié de la conf (ce qui vaudra un "ah, mais y parlait, le gars" dans la salle pas loin de moi :-) ).

Niveau contenu, c'est ...... bah...... un air de déjà vu, sauf qu'à l'époque c'était sur IPv4, et y'avait un peu moins de mécaniques à gérer......

Utilisation malveillante des suivis de connexions

Ou ça parlerait de comparaison entre le filtrage sous Linux et celui des BSDs

Eric commence en fait par présenter le suivi stateful, version simple, puis version moisie, quand on doit par exemple filtrer proprement du FTP. Quand on connaît, c'est chiant à suivre...... mais je me souviens d'un petit détail: environ 50% de sang frais au SSTIC...... dans cette proportion, combien de gens sont en fait en train d'apprendre (ou de se rappeler) comment ça fonctionne ? Probablement plus que ce que je pourrais croire......

La suite devient carrément plus intéressante: une démo bien faite de passage au travers d'un NAT.... dans le sens pas facile, évidemment: de l'extérieur vers une machine NATée..... le genre de cas de figure ou plein de gens croient qu'ils sont protégés.

On ne le répétera donc jamais assez: le NAT n'est PAS une protection !!!!!

Un autre conseil que je retiendrai: "choisissez bien votre prestataire quand vous déployez un Checkpoint"......

Cerise sur le gâteau: l'outil OpenSVP utilisé pour la démo est releasé en direct à la fin de la conf.

Influence des bonnes pratiques sur les incidents BGP

BGP, c'est en gros un protocole qui permet aux "gros tuyaux du net" de s'échanger leurs routes...... bref, c'est une des briques de base qui permettent à internet de tourner....

Et quand on voit les exemples de foirages de confs BGP ici et la dans le monde, c'est un miracle qu'internet ne soit pas par terre plus souvent !!!!!!

Netusse

Première présentation courte de la session de ce matin, faite par une moulasse un salopard de lâcheur de traître un suisse un boulet qui a failli oublier son sac à l’hôtel ce matin Clem1, un petit gars de chez google.... mais qui ne fait PAS une pres en tant que google: y'a le disclaimer dès le premier slide.

Ca c'est de la près de SSTIC: du backtrace de crash kernel (à moitié masqué, la vuln a été récemment reportée chez FreeBSD mais le fix n'est pas encore public), des explications détaillées sur un écrasage de HEAP, tout ça.....

Le fuzzeur de sockets de Clem1 sera (est ?) dispo sais pas ou (mais bon, une recherche google devrait permettre de trouver......).

Faudra que je pense à me faire dédicacer une photo à l'occasion ;-)

Vérification de code système par typage statique

Bon, bah voila, on est chauds pour écouter des trucs sur les pointeurs, le stack, tout ca, et c'est reparti !!

La, l'idée est de suivre, dans le code, les pointeurs kernel et les pointeurs userland..... ca a l'air intéressant, mais pas forcément très clair (ou alors c'est moi qui ai pas encore fini de digérer ma salade de fruits d'hier......).

Par contre, une fois de plus, ne faites PAS de démo en live, ca donne juste ca:

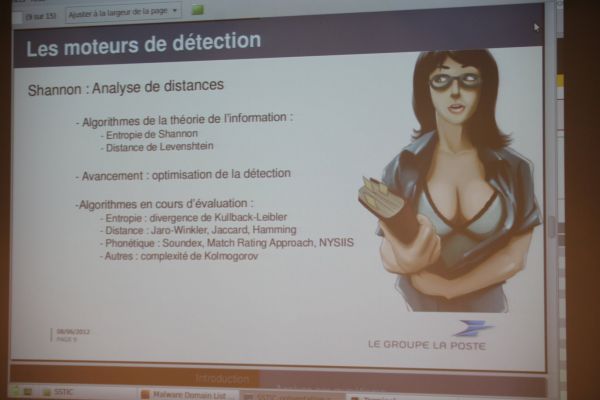

Création d'un outil de détection de domaines internet malicieux par analyse statistique et syntaxique

Waw, le titre est presque aussi long que le temps imparti pour cette dernière mini présentation....

Faut reconnaitre, réussir à capter son public quand on parle d'entropies et d'autres trucs mathématiques et probabilistes, ca impose le respect.....

Un des slides choppé à l'arrache (on espère tous qu'il pensera à publier !!!! :-) ):

Successes (and limitations) of (static) binary analysis

Bon.... en résumé, l'analyse statique, c'est bien, mais ça marche pas vraiment...... voila, voila.....

Pause déjeuner....

Les salauds, si on faisait pas attention, ce midi, on pouvait se retrouver à manger une platrée de carottes......

Le temps pour certains de récupérer un peu avant la dernière ligne droite.....

Miasm: Framework de reverse engineering

La dernière ligne droite démarre vite, Fabrice a l'air d'avoir beaucoup de choses à dire en peu de temps...... voyons la première partie "torchée à mort".....

Bon, ok, il déconnait pas, ça va très vite (une sorte de Robert "Machinegun" Watson, mais avec l'accent du sud, en fait)..... j'ai juste eu le temps de retenir "cocolasticot" la calculatrice, et le fait qu'un truc se serait perdu au cactus ???

"l'assembleur, c'est un peu velu, ça pique aux yeux"...... la moitié de l'amphi doit être (un peu) rassurée :-)

"le but c'est de comprendre ce qu'on fait"..... c'était bien la peine de les rassurer y'a 5 minutes !

Probablement une des présentations qui aura été comprise par le plus bas taux de personnes, mais paradoxalement suivie par tout le monde (sauf un qui dort, apparemment).

je résumerai donc en une citation: "depuis tout à l'heure je suis en train de vous dire que j'ai refait qemu" (à lire très très vite) et une conclusion: si vous avez vaguement compris le sujet, allez voir miasm, et récupérer les slides !

Ou alors c'est pour pouvoir faire du rap à partir d'une bible dont vous êtes le héros ?

Rétroconception et débogage d'un baseband Qualcomm

Cool, il commence par répondre à la question que je me posais: un baseband (apparemment à ne pas prononcer comme "serial killer" et, on vient de me le préciser, à ne pas confondre avec un boys band), donc, c'est "la carte mère d'un téléphone portable".....

Et, comparé à la présentation précédente, on va apparemment avoir tout le temps nécessaire pour suivre..... au final, disons que si la sécurité bas niveau des téléphones vous intéresse, bah allez récupérer ses slides et/ou son papier.....

Protéger et défendre le cyberespace militaire : la démarche nationale

Dernière conférence, par un représentant de l'état major des armées, rien que ça. On peut aussi noter que le SSTIC finit cette année comme il a commencé: par une cravate !

Point de vue intéressant: certaines attaques informatiques sont vues comme de véritables opérations (para?)militaires, organisées, planifiées, lancées sur une longue période.

Autre observation: une attaque a beaucoup plus de chances de réussir si elle repose en partie sur un utilisateur interne du système (conscient ou non de sa participation à l'attaque).

Si le sujet vous tente, lisez les actes les slides.....

A défaut de suivre attentivement la fin de la conférence, j'aurai au moins pu chopper en flag un pourrisseur de bande passante ici:

Et un fan (de mon blog ou de pokemons ?):

Faut décidément que je pense à faire une prochaine année ma rump sur "c'est bien sympa de blinder vos wifis et de dégainer le chiffrement, les gars, mais moi j'ai un gros téléobjectif, un gros capteur et je suis tous les ans au fond de l'amphi..........."

Va falloir y aller, maintenant.....

Eh oui, le SSTIC 2012, c'est fini, même si certains traînent visiblement un peu avant de partir:

Le temps de faire une dernière photo des orgas qui ont encore fait un travail de fous pour l'édition de cette année:

Et on se fait des bisous, on verse une petite larme, on se promet de s'envoyer des cartes postales mails tweets, et normalement, on se reverra au moins l'année prochaine.

Commentaires

Et y'en a qui diront qu'il n'y a pas de filles au SSTIC... :-)

C'est pas bien d'espionner ;-)

Merci pour ce blog très sympathique qui résume rapidement ce qui se passe au SSTIC

Les orga, de dos, ça faisait un peu "morpion single-player" ...